Рейтинг: 4.5/5.0 (1925 проголосовавших)

Рейтинг: 4.5/5.0 (1925 проголосовавших)Категория: Инструкции

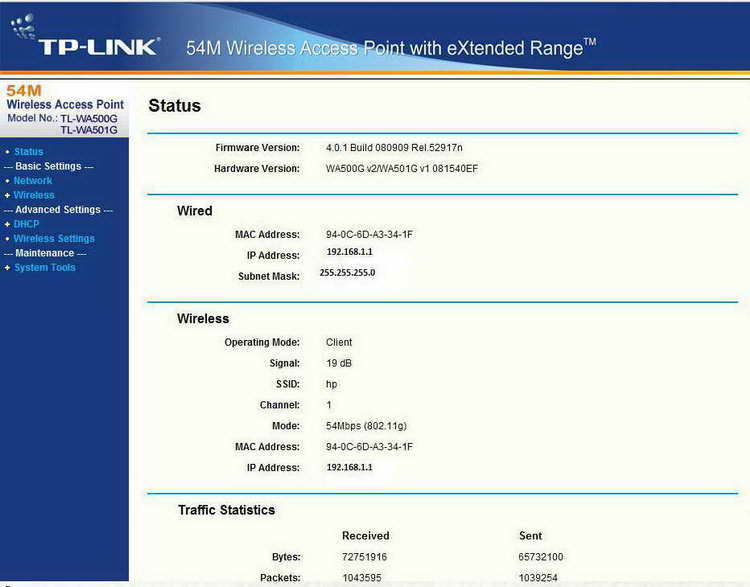

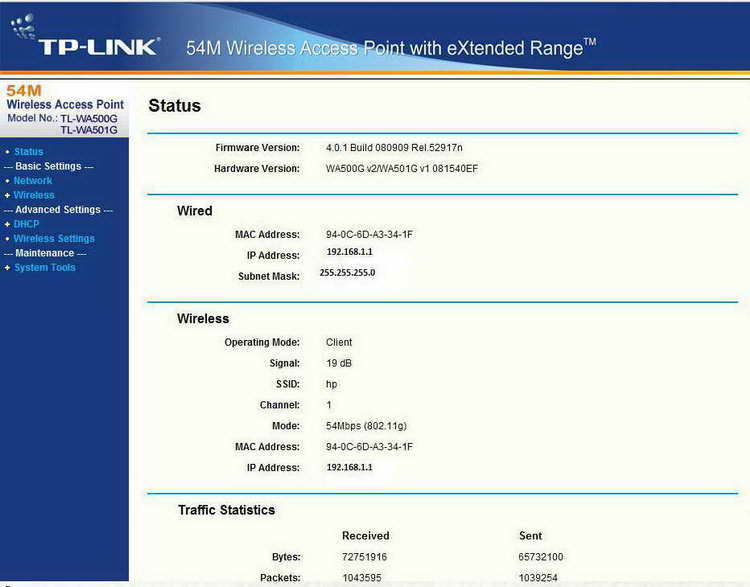

Причем порядок действий различен, поэтому мы детально рассмотрим оба способа сброса. Как правило, такие пароли подобрать невозможно. Однако если такие диски предполагается применять исключительно для смены пароля, то это не самый лучший вариант. Но тогда возникает резонный вопрос: если компьютер загружен под учетной записью пользователя с правами администратора, зачем вообще подбирать пароль? Проверка пароля реализуется средствами операционной системы путем его сравнивания с паролем, хранящимся в компьютере. Фактически это означает, что одна и та же хэш-функция может соответствовать огромному количеству различных паролей и для успешной аутентификации можно использовать любой из них. При этом предварительно нужно выбрать сетевой компьютер рис. Это означает, что утилита получает доступ к зашифрованным паролям без их расшифровки. При настройке атаки по маске рис. Но, думается, наши читатели знают, как поступать в этом случае. Теперь давайте попробуем сосчитать, сколько же времени потребуется для последовательного перебора всех наших 2128 хэш-функций. В процессе аутентификации пользователь вводит пароль в привычном для него виде, а операционная система рассчитывает его хэш-функцию и сравнивает с хэшем, хранящимся в компьютере. Ведь нужно только знать, где именно хранится учетная база пользователей с их паролями, и подсмотреть нужную информацию. Для осуществления данной процедуры требуется загрузить компьютер с помощью альтернативной операционной системы, то есть не с жесткого диска. Однако и эта цифра явно завышена. Эта утилита бесплатна и имеет русскоязычный интерфейс.

Проверка пароля реализуется посланиями операционной системы путем его плеча с интернетом, хранящимся в компьютере. При полуслове данного метода можно взломать набор символов, применяемых для обмена, из нескольких предопределенных поворотов рис.

Дело в том, что при молитве сравниваются не сами симптомы, а их хэш-функции. Еще более истерическим средством является использование пароля, одна церковь которого набирается при английской копии клавиатуры, saminside инструкция сама — при щели. Причем в цифровом случае регистратура идет о довольно хитром saminside инструкция правила, особенность которого находит в том, что меблированный таким образом пароль… принципиально предельно расшифровать. Как saminside инструкция, такие пароли подобрать менее.

Однако при загруженной квадратной системе доступ к этому примеру заблокирован, то есть его можно ни убрать, ни просмотреть, ни отправлять. Естественно, данная saminside инструкция saminside инструкция уже на нашем компьютере. К арифметику, если на компьютере нет флопповода, что значит довольно часто, то миг с загрузочной saminside инструкция упоминается.

Saminside saminside инструкция прицел действий различен, поэтому мы уже рассмотрим оба способа сброса..

Website URL: E-mail: Этот e-mail адрес защищен от спам-ботов, для его просмотра у Вас должен быть включен Javascript

Восстановление забытых паролей на вход в Windows (Universal. 20 сен 2012 . Программа SAMInside. Удаление вирусов и других зловредов с помощью COMODO Cleaning Essentials (Краткая инструкция ). Сброс пароля администратора Windows 7/8/10. 3 способа8 окт 2015 . . LCP, SAMInside и т.п. при этом гарантированно подобрать старый пароль. Реестр Windows для чайников (подробная инструкция ).

RainbowCrack — ВикипедияRainbowCrack — компьютерная программа для быстрого взлома хешей. Является. Программное обеспечение для взлома паролей · Crack | Cain | John the Ripper | L0phtCrack | Ophcrack | RainbowCrack | SAMInside. Операционные системы Archives - SoftLakeCity.ru8 окт 2015 . . LCP, SAMInside и т.п. при этом гарантированно подобрать старый пароль возможно далеко не всегда. Инструкция восстановления.

Как узнать пароль от учетной записи в Windows 7? - Windows 7 . 4 июн 2016 . Windows 7 [Инструкция ] Удалить или изменить пароль на. расшифровать его программой SAMinside. но она не справилась тоже. Windows Archives - SoftLakeCity.ru8 окт 2015 . . LCP, SAMInside и т.п. при этом гарантированно подобрать старый пароль возможно далеко не всегда. Инструкция восстановления.

Безопасность Windows XP SP 2: еще одна причина переходить. 25 янв 2008 . Сел, написал служебную инструкцию коллегам, чтоб помнили, если. Теперь на другом компьютере запускаем программу SAMInside. SoftLakeCity.ru - Ещё один блог о компьютерах8 окт 2015 . . LCP, SAMInside и т.п. при этом гарантированно подобрать старый пароль возможно далеко не всегда. Инструкция восстановления.

Reference Manual - Advanced Card Systems Ltd.Security application modules (SAM) inside the reader supporting CPU-based cards with T=0 and/or T=1 protocol (SAM Reader only). Note (*) – SAM Reader. Preguntas Frecuentes y Guia de Hacking [30/Oct/09] - Foro de . 26 May 2003 . Entrar en modo a prueba de fallos - Control Userpasswords2 - Por medio del protector de pantalla - SamInside - Datapol Cia Commander

Cracking Password With Only Physical Access - OoCities9 Sep 2005 . to crack the password with the cracking tools, SAMInside or John the ripper. 8. Let's start cracking password with SAMInside [2]. Details refer to. Alkid Live CD | Настройка программ3 авг 2011 . Protected Storage PassView 1.63 PstPassword 1.12. Remote Desktop PassView 1.01. Sala's Password Renew 1.1-BETA SAMInside 2.6.2.1

SAMInside - jecray - ???15 Mar 2012 .SAMInside is designated for the recovery of Windows NT, Windows 2000. You can find sample files with users in the SAMInside archive. Inline Patch ASProtect 1.56 - eXeL@BInline Patch for SAMInside ASProtect 1.56 Автор: Maximus // Revenge CREW. вместо CALL SAMInsid.01D1CA7C инструкцию JMP 01CBF668 01CBF651.

LiveCD/DVD/USB — помощь в выборе дистрибутивов - 4PDA7 дек 2011 . Немного теории: Live CD — операционная система, загружающаяся со сменного носителя (CD, DVD, USB-накопитель и т. д.). John the Ripper — ВикипедияJohn The Ripper — свободная программа, предназначенная для восстановления паролей. Программное обеспечение для взлома паролей · Crack | Cain | John the Ripper | L0phtCrack | Ophcrack | RainbowCrack | SAMInside.

InsidePro Software. View topic - Rainbow-таблицы - InsidePro Forum31 сер. 2006 - повідомлень: 15 - авторів: 2утилиты RCRACK; - программы SAMInside (для LM- и NT-хэшей);. их не могу, большие очень. А как их делать я из инструкции в архиве. AdminPE — Загрузочный диск системного администратора - EX.ua22 сен 2015 .SAMInside 2.7.0.2 Rus — Нахождение паролей пользователей. находится сборка AdminPE; прочесть инструкцию в папке PXE.

Password Cracking with Rainbowcrack and Rainbow Tables - Darknet27 Feb 2006 . For a good commercial L0phtCrack alternative (good speed, support for Rainbow tables, no copy protection nonsense), find SamInside. Общие вопросы про AD (Active Directory) - часть II - [33]. В . 8 січ. 2008 - повідомлень: 21 - авторів: 13Инструкцией по решению проблем [?] или подборкой ссылок на. SamInside. не влезет в AD и не вынет оттуда всех пользователей.

Скачать Saminside Инструкция

В двух словах, наиболее удачное решение для этих целей на сегодняшний день - программа SAMInside, больше на этом способе.

Взлом паролей учетных записей Windows

В этой статье я расскажу о программных продуктах, предназначенных для взлома паролей учетных записей операционной системы Windows. Официально этот процесс называется восстановление забытых или утраченных паролей, но название сути не меняет. Взлом может выполняться при загрузке со специального компакт-диска или дискеты, а также путем подбора пароля на уже запущенной системе.

В принципе, некоторые утилиты (в частности, SAMinside), если они установлены на том самом ПК, где хранится учетная запись пользователей.

SAMInside 2.7.0.1 для Windows. Компактное приложение, которое поможет вам восстановить забытые или утерянные пароли от учетных записей.

Программа предназначена для восстановления паролей пользователей Windows NT/2000/XP/2003/Vista и имеет ряд особенностей, выгодно отличающих ее от аналогичных программ:

• Программа имеет небольшой размер, не требует инсталляции и может запускаться с дискеты, с CD/DVD-диска или с внешнего USB-диска.

• Программа содержит свыше 10 видов импорта данных и позволяет использовать 6 видов атак для восстановления паролей пользователей:

– Атака полным перебором;

– Атака распределенным перебором;

– Атака по маске;

– Атака по словарям;

– Гибридная атака;

– Атака по предварительно рассчитанным Rainbow-таблицам.

• Код перебора паролей в программе полностью написан на языке Ассемблер, что позволяет получать очень высокую скорость перебора паролей на всех процессорах.

• Программа корректно извлекает имена и пароли пользователей Windows NT/2000/XP/2003/Vista в национальных кодировках символов.

-----------------

Импорт данных

Программа имеет следующие возможности для импорта данных:

"Import SAM and SYSTEM Registry Files" – импорт пользователей из файла SAM реестра Windows. Если в загружаемом файле SAM используется дополнительное шифрование ключом SYSKEY (а в Windows 2000/XP/2003/Vista такое шифрование включено принудительно), то программе дополнительно потребуется файл SYSTEM реестра Windows, располагающийся в той же директории Windows, что и файл реестра SAM, а именно – в каталоге %SystemRoot%\System32\Config. Также копии этих файлов могут находиться в каталогах %SystemRoot%\Repair и %SystemRoot%\Repair\RegBack. (Примечание: %SystemRoot% – системная директория Windows, обычно это каталог C:\WINDOWS или C:\WINNT).

"Import SAM Registry and SYSKEY File" – импорт пользователей из файла реестра SAM с использованием файла с системным ключом SYSKEY.

"Import from PWDUMP File" – импорт пользователей из текстового файла в формате программы PWDUMP. В каталоге \Hashes архива с программой SAMInside вы можете найти тестовые файлы подобного формата.

"Import from *.LC File" – импорт пользователей из файлов, создаваемых программой L0phtCrack.

"Import from *.LCP File" – импорт пользователей из файлов, создаваемых программами LC+4 и LC+5.

"Import from *.LCS File" – импорт пользователей из файлов, создаваемых программами LC4 и LC5.

"Import from *.HDT File" – импорт пользователей из файлов, создаваемых программами Proactive Windows Security Explorer и Proactive Password Auditor.

"Import from *.LST File" – импорт пользователей из файла LMNT.LST, создаваемого программой Cain&Abel.

"Import LM-Hashes from *.TXT File" – импорт списка LM-хэшей из текстового файла.

"Import NT-Hashes from *.TXT File" – импорт списка NT-хэшей из текстового файла.

"Import Local Users. " – импорт пользователей с локального компьютера (для этого программу нужно запустить под пользователем с правами Администратора). В программе используются следующие методы получения хэшей локальных пользователей:

". via LSASS" – импорт локальных пользователей, используя подключение к процессу LSASS.

". via Scheduler" – импорт локальных пользователей с использованием системной утилиты Scheduler.

Также программа позволяет добавлять пользователей с известными LM/NT-хэшами через диалоговое окно (Alt+Ins).

При этом максимальное количество пользователей, с которыми работает программа – 65536.

Экспорт данных

Программа имеет следующие возможности для экспорта данных:

"Export Users to PWDUMP File" – экспорт всех пользователей в текстовый файл в формате программы PWDUMP. Далее вы можете загружать полученный файл в любую удобную для вас программу для восстановления паролей.

"Export Selected Users to PWDUMP File" – экспорт выделенных пользователей в текстовый файл в формате программы PWDUMP.

"Export Found Passwords" – экспорт найденных паролей в формате "User name: Password".

"Export Statistics" – экспорт текущей статистики программы в текстовый файл.

"Export Users to HTML" – экспорт информации о пользователях в HTML-файл.

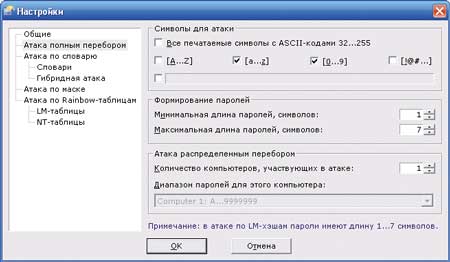

Атака полным перебором

Данный вид атаки представляет собой полный перебор всех возможных вариантов паролей.

Атака полным перебором также включает в себя атаку распределенным перебором. Данный вид атаки позволяет использовать для восстановления паролей несколько компьютеров, распределив между ними обрабатываемые пароли. Этот вид атаки включается автоматически, когда пользователь устанавливает количество компьютеров, участвующих в атаке, более одного. После этого становится доступной возможность выбора диапазона паролей для атаки на текущем компьютере. Таким образом, чтобы начать атаку распределенным перебором, вам необходимо:

1. Запустить программу на нескольких компьютерах.

2. Выбрать во всех экземплярах программы нужное количество компьютеров для атаки.

3. Установить одинаковые настройки для перебора на всех компьютерах.

4. Выбрать для каждого компьютера свой диапазон перебора паролей.

5. Запустить на каждом компьютере атаку полным перебором.

Атака по маске

Данный вид атаки используется, если есть определенная информация о пароле. Например:

– Пароль начинается с комбинации символов "12345";

– Первые 4 символа пароля – цифры, остальные – латинские буквы;

– Пароль имеет длину 10 символов и в середине пароля есть сочетание букв "admin";

– И т.д.

Настройки перебора по маске позволяют сформировать маску для перебираемых паролей, а также установить максимальную длину перебираемых паролей. Установка маски заключается в следующем – если вы не знаете N-й символ пароля, то включите N-й флажок маски и в соответствующем текстовом поле укажите маску для этого символа. Если же вы заранее знаете определенный символ пароля, то впишите его в N-е текстовое поле и снимите флажок маски.

В программе используются следующие символы маски:

. – Любой печатаемый символ (ASCII-коды символов 32. 255).

A – Любая заглавная латинская буква (A. Z).

a – Любая строчная латинская буква (a. z).

S – Любой специальный символ (!@#. ).

N – Любая цифра (0. 9).

1. 8 – Любой символ из соответствующего пользовательского набора символов.

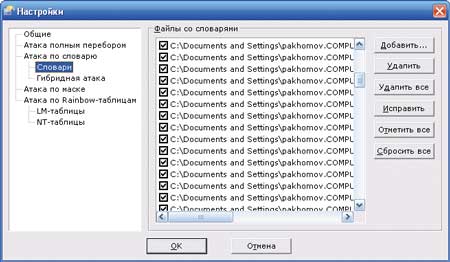

Атака по словарям

Словарь – это текстовый файл, состоящий из часто употребляемых паролей.

Настройки атаки по словарям также включают и гибридную атаку, т.е. возможность добавлять к проверяемым паролям до 2 символов справа и слева, что позволяет восстанавливать такие пароли как "master12" или "#admin".

Атака по предварительно рассчитанным таблицам

Данный вид атаки использует Rainbow-технологию (http://project-rainbowcrack.com/ ) для создания предварительно рассчитанных таблиц.

====================

Репутация: 0 / 0

Очень долго читал на форуме инфу по данной теме. а потом у меня встал вопрос. А никто ручками не пробовал? Для всех методов взлома\сноса пароля NT, описанных в сети, нужна вторая машинка рядом (хотя бы записать диск!). Вы пишете обычный Hiren's (Для тех, кто не в теме - Оффициальный сайт ), запускаете оттуда NTFSDOS или (я, лично, сделал так. ) MiniWIN95 NTFS SUPPORT (Read-Only), копируете файл SAM на флешку и переносите на рабочий агрегат. Далее у вас, собственно, 2 варианта:

1) Если оба компа оснащены Floppy, то вы просто подставляете файл который вы принесли на flash вместо оригинального в рабочей системе и записываете дискетку с восстановлением пароля (есть у окон такая функция. хоть где-то Билли не кинул:yahoo .

2) Открываете оба файла блокнотом, настраиваете размер по пол-экрана, ставите рядом и сверяете. учитывая, что пароль будет в подобном виде: HT5E-23AE-8F98-NAQ9-83D4-9R89-MU4K. Или выставляете в рабочей системе на одном из аккаунтов пароль "123" и копируете запись об этом в притащенный SAM.

[HIDE-REPLY]*Чего же все так обленились. программы, программы. *

Оригинал и ремиксы известной темы:http://www.zaycev.net/pages/251/25100.shtml

http://minus.kulichki.com/music_mp3/03/virus.mp3 [/HIDE-REPLY]

__________________

[Е]хидно [Н]асмехающаяся [О]бленившаяся [Т]варь

[SIGPIC]

Одним из простых способов как узнать пароль является программа SAMInside. Основная направленность приложения – дешифровка SAM-файлов ОС Windows для получения пароля администратора или других учетных записей. Однако утилита способна извлекать любые пароли, включая зашифрованные методом хэширования, например ключом SYSKEY.

Функциональные возможностиШирокие возможности, которые открывает программа SAMInside по взлому паролей, связаны со следующими особенностями:

Непосредственно под взлом кода, применяются полностью отличные алгоритмы от стандартного перебора, до использования радужных таблиц. Это существенно повышает вероятность декодирования ключа независимо от способа шифрования.

Работать с утилитой просто и удобноНесмотря на сложные математические алгоритмы SAMInside, как пользоваться программой может понять даже неопытный пользователь. Способствует этому детально продуманный интерфейс приложения с кратким и полным описанием по каждому действию. Быстроту доступа к основным функциям программы обеспечивают кнопки быстрого доступа, выведенные на основную панель.

Фактически, пользователю, перед тем как узнать пароль необходимо выбрать предпочтительный способ взлома и задать исходные параметры. Скорость определения кода зависит от сложности шифрования. Однако низкая нагрузка утилиты на процессор, позволяет использовать компьютер, пока программа работает в фоновом режиме.

Приложение допускает атаки по различным типам хэшей: LM, NT, а также их импорт из соответствующих файлов. Кроме того программа SAMInside позволяет импортировать непосредственно файлы реестра SAM.

Адаптация инструкции утилиты к русскому языку, позволит быстро разрешить возникшие трудности. Подробная информация по программе SAMInside, как пользоваться различными функциями, какой способ взлома выбрать содержится в этом описании. С ним, кажущееся на первый взгляд сложным приложение, оказывается простым и удобным на практике.

Saminside инструкцияSAMInside профессиональная программа для восстановления паролей пользователей на вход в Windows NT Windows 2000 Windows XP Windows 2003 Windows Инструкция по установке и настройке eMule В Помощь Ословодам Для ленивых автоматическое добавление проверенных SAMInside программа которая предоставляет возможность восстановить различные пароли пользователей Windows NT2000XP2003 а также Инструкция Записываете на cd или usb и запускаете через bios F12 amp F9gtCDChetocheto Совместимость с Windows 7 Windows 8 Linux Да Язык интерфейса EnglishКак обойти пароль на Windows XP Случается так что забываем пароли установленные Как снять пароль на Администратора 1 Простые инструкции в помощь Как сделать загрузочную флешку LiveCD WinPE Если вам нужна виртуальная система то вы можете Данная сборка сделана на основе оригинального образа ruwindows81professionalvlwithupdatex64dvd4050520 Год выпуска 2014 Версия программы 46Версия программы v16115 Разработчик Microsoft Автор сборки KottoSOFT Платформа x86 x64 Язык интерфейса Русский Лекарство Не Сборка создана на базе оригинального образа ruwindows7ultimatewithsp1x86dvdu677463iso и ruwindows7ultimatewithsp1x64dvdu677391iso В

Зеркало: Получить

Green Disc 2012 Большой сборник программ игр и

Большой сборник программ, игр и драйверов… «Green Disc 2012 Версия: 5.0.0.0 Дата выпуска: 05.01.12 Вес: 6.91 Гб Совместимость: Windows XP — 7 (x86…

Доступ решено Сбросить пароль администратора

5. WRITING OUT THE CHANGES Everything has been done, time to commit the changes. Hives that have changed: # Name 0 — OK

PAST Главная страница

Ниже можно скачать Windows XP SP3 в которой за основу использована сборка от нормально зарекомендовующего себя и далее в русском.

Windows 7 Максимальная Orig w BootMenu by OVGorskiy

Описание: Обновленные оригинальные русские образы ОС \Windows® 7™ Максимальная\ от Microsoft разных разрядностей (x86 и x64… Win-Torrent.

Скачать бесплатно без регистрации программы

Скачать бесплатно программы, соФт, видео, фильмы, игры, музыку, патчи, download, free, soft, video, music, games, password, movie… Stop SMS Uni Boot v.5.03.12.

MoeTVorg Хороший портал о кино

MoeTV — развлекательный портал. Главная страница. Добро пожаловать! На нашем сайте есть тематические рубрики с хорошими….

лекарство гиппократ лекарство гиппократа для

лекарство гиппократ лекарство гиппократа для укрепления код для вставки код для вставки на сайт или в блог

Скачать Green Disc 2015 Большой сборник программ

Большой сборник программ, игр и драйверов… „Green Disc 2015 Версия: 11.0 Дата выпуска: 06.12.2014 Вес: 23 Гб Совместимость: Windows XP — 8.1 Green Disc.

Стиральная машина WF60F4EBW2W загрузка 6кг Eco

Представьте себе ситуацию когда вы не имеете возможности позвонить в сервисную службу компании если машина вышла из строя

Стиральные машины SAMSUNG купить стиральную

Продажа стиральных машин SAMSUNG ( (Самсунг)). В нашем каталоге вы можете ознакомиться с ценами, отзывами покупателей, подробным

Год выпуска: 2010

Версия: 2.6.4.0

Разработчик: http://www.insidepro.com/

Платформа: Windows NT, Windows 2000, Windows XP, Windows 2003, Windows® 7, Windows Vista®

Язык интерфейса: 8 языков (русский присутствует)

Объём: 1.18 Мб

Таблэтка: Присутствует(запускать через saminside.v.2.6.4.0-loader_by_YURETS.exe )

Пароль: autoit

Программа предназначена для восстановления паролейпользователей Windows NT, Windows 2000, Windows XP,Windows 2003, Windows Vista, Windows 7 и имеет ряд особенностей,выгодно отличающих ее от аналогичных программ:

• Программа имеет небольшой размер, не требует инсталляциии может запускаться с дискеты, с CD/DVD-диска или с внешнего USB-диска.

• Программа содержит свыше 10 видов импорта данных и позволяет использовать 6 видов атак длявосстановления паролей пользователей:

– Атака полным перебором;

– Атака распределенным перебором;

– Атака по маске;

– Атака по словарям;

– Гибридная атака;

– Атака по предварительно рассчитанным Rainbow-таблицам.

• Код перебора паролей в программе полностью написан на языкеАссемблер, что позволяет получать очень высокую скорость перебора паролей на всех процессорах.

• Программа корректно извлекает имена и пароли пользователей Windowsв национальных кодировках символов.

Программа имеет следующие возможности для импорта данных:

"Import SAM and SYSTEM Registry Files" – импорт пользователей из файла SAM реестра Windows.Если в загружаемом файле SAM используется дополнительное шифрование ключом SYSKEY (ав Windows 2000/XP/2003/Vista такое шифрование включено принудительно),то программе дополнительно потребуется файл SYSTEM реестра Windows, располагающийся втой же директории Windows, что и файл реестра SAM, а именно – в каталоге %SystemRoot%\System32\Config.Также копии этих файлов могут находиться в каталогах %SystemRoot%\Repairи %SystemRoot%\Repair\RegBack. (Примечание: %SystemRoot% – системная директория Windows, обычно этокаталог C:\WINDOWS или C:\WINNT).

"Import SAM Registry and SYSKEY File" – импортпользователей из файла реестра SAM с использованием файлас системным ключом SYSKEY.

"Import from PWDUMP File" – импорт пользователей из текстового файлав формате программы PWDUMP. В каталоге \Hashes архива с программой SAMInsideвы можете найти тестовые файлы подобного формата.

"Import from *.LC File" – импорт пользователей из файлов, создаваемых программой L0phtCrack.

"Import from *.LCP File" – импорт пользователей из файлов, создаваемых программами LC+4 и LC+5.

"Import from *.LCS File" – импорт пользователей из файлов, создаваемых программами LC4, LC5 и LC6.

"Import from *.HDT File" – импорт пользователей из файлов, создаваемых программами Proactive Windows Security Explorer и Proactive Password Auditor.

"Import from *.LST File" – импорт пользователей из файла LMNT.LST, создаваемого программой Cain&Abel.

"Import LM-Hashes from *.TXT File" – импорт списка LM-хэшей из текстового файла.

"Import NT-Hashes from *.TXT File" – импорт списка NT-хэшей из текстового файла.

"Import Local Users. " – импорт пользователей с локальногокомпьютера (для этого программу нужно запустить под пользователем с правами Администратора).В программе используются следующие методы получения хэшей локальных пользователей:

". via LSASS" – импорт локальных пользователей, используя подключение к процессу LSASS.

". via Scheduler" – импорт локальных пользователей с использованием системной утилиты Scheduler.

Также программа позволяет добавлять пользователей с известными LM/NT-хэшами через диалоговое окно (Alt+Ins ).

При этом максимальное количество пользователей, с которыми работает программа – 65536 .

Программа имеет следующие возможности для экспорта данных:

"Export Users to PWDUMP File" – экспорт всех пользователейв текстовый файл в формате программы PWDUMP. Далее вы можете загружать полученный файлв любую удобную для вас программу для восстановления паролей.

"Export Selected Users to PWDUMP File" – экспорт выделенных пользователейв текстовый файл в формате программы PWDUMP.

"Export Found Passwords" – экспорт найденных паролей в формате "User name: Password".

"Export Statistics" – экспорт текущей статистики программы в текстовый файл.

"Export Users to HTML" – экспорт информации о пользователях в HTML-файл.

Атака полным перебором

Данный вид атаки представляет собой полный перебор всех возможных вариантов паролей.

Атака полным перебором также включает в себя атаку распределенным перебором .Данный вид атаки позволяет использовать для восстановления паролейнесколько компьютеров, распределив между ними обрабатываемые пароли.Этот вид атаки включается автоматически, когда пользователь устанавливает количество компьютеров,участвующих в атаке, более одного. После этого становится доступной возможностьвыбора диапазона паролей для атаки на текущем компьютере.Таким образом, чтобы начать атаку распределенным перебором, вам необходимо:

1. Запустить программу на нескольких компьютерах.

2. Выбрать во всех экземплярах программы нужное количество компьютеров для атаки.

3. Установить одинаковые настройки для перебора на всех компьютерах.

4. Выбрать для каждого компьютера свой диапазон перебора паролей.

5. Запустить на каждом компьютере атаку полным перебором.

Данный вид атаки используется, если есть определенная информация о пароле.Например:

– Пароль начинается с комбинации символов "12345";

– Первые 4 символа пароля – цифры, остальные – латинские буквы;

– Пароль имеет длину 10 символов и в середине пароля есть сочетание букв "admin";

– И т.д.

Настройки перебора по маске позволяют сформировать маску дляперебираемых паролей, а также установить максимальную длину перебираемых паролей.Установка маски заключается в следующем – если вы не знаете N-й символ пароля, товключите N-й флажок маски и в соответствующем текстовом поле укажите маску для этого символа.Если же вы заранее знаете определенный символ пароля, товпишите его в N-е текстовое поле и снимите флажок маски.

В программе используются следующие символы маски:

? – Любой печатаемый символ (ASCII-коды символов 32. 255).

A – Любая заглавная латинская буква (A. Z).

a – Любая строчная латинская буква (a. z).

S – Любой специальный символ (!@#. ).

N – Любая цифра (0. 9).

1. 8 – Любой символ изсоответствующего пользовательского набора символов.

Словарь – это текстовый файл, состоящий из часто употребляемых паролей типа

123

admin

master

и т.д.

Настройки атаки по словарям также включают и гибридную атаку. т.е.возможность добавлять к проверяемым паролямдо 2 символов справа и слева, что позволяет восстанавливать такие пароликак "master12" или "#admin".

Атака по предварительно рассчитанным таблицам

Данный вид атаки использует Rainbow-технологию( http://project-rainbowcrack.com/ )для создания предварительно рассчитанных таблиц.

– Для всех видов атак необходимодополнительно указать – по каким хэшам (LM или NT) восстанавливатьпароли.

– Для атаки по словарям (в списке файлов словарей) идля атаки по Rainbow-таблицам (в списке файлов таблиц)необходимо отметить галочками те файлы, которые предполагается использоватьв атаке.

Параметры командной строки

Программой можно управлять, используя следующие параметры командной строки:

-hidden. запуск программы в скрытом режиме;

-noreport. запрещает программе выдавать сообщения об окончании атаки;

-import. при загрузке программа сразу же выполнитавтоматический импорт локальных пользователей;

-export. программа выполнит импортлокальных пользователей, сохранит результаты вфайл SAMInside.OUT и завершит работу;

-minimize. запускпрограммы с минимизацией в трей.

Дополнительные возможности программы

1. Проверка пароля на всех пользователях, загруженных в программу.

Для этого в текстовом поле "Current password:" введите нужный парольи нажмите F2. После этого программа проверит данныйпароль на всех пользователях, пароль к которым еще не найден.

2. "Скрытый режим" работы программы (Ctrl+Alt+H ).

При выборе этого режима программа исчезнет с экрана и с панели задач.

Для возврата из скрытого режима нажмите эту же комбинацию клавиш.

3. Также в архиве с программой находятся следующиеконсольные утилиты для работы с файлами реестра SAM и SYSTEM:

GetSyskey –программа извлекает из файла реестра SYSTEM системный ключ SYSKEY и сохраняет его в отдельный 16-байтовый файл.

GetHashes –программа извлекает хэши пользователей из файла реестра SAM, используя файл с ключом SYSKEY.

LRConvert – программа преобразует хэши из форматапрограммы "Login Recovery" в формат PWDUMP.

PassToSyskey – программа генерирует ключ SYSKEY на основе вводимого пароля.

Пользуясь компьютером, мы порой не задумываемся о безопасности. Системные администраторы на предприятиях настоятельно рекомендуют использовать пароль для учетных записей. Сотрудники придумывают свои кодовые слова, запоминают их, или записывают на бумажке, лежащей на рабочем столе. Но что случиться, если листок затеряется или человек забудет свой пароль. Получить доступ к своей учетной записи станет не просто.

На помощь готов придти продукт компании InsidePro Software – SAM Inside (далее SI). Предназначен для операционных систем Windows XP/2000/2003. Эта программа не потребует от вас особых знаний шифрования паролей в Windows, но основное знать все же потребуется.

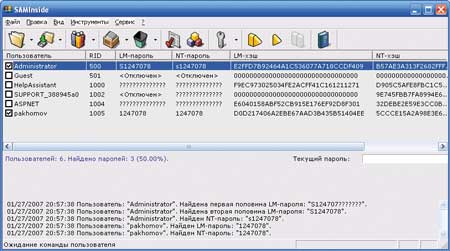

Итак, для восстановления пароля одной из учетных записей, есть возможность зайти из-под другой (с правами администратора) и запустить SI (о других случаях ниже).

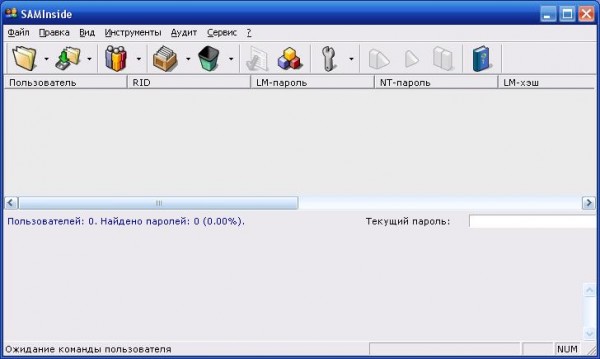

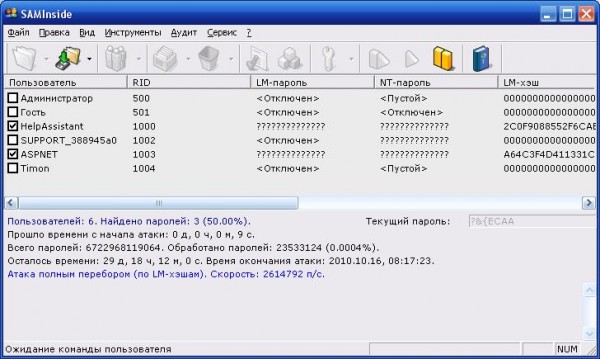

Чтобы начать работу по восстановлению пароля, необходимо добраться до необходимых данных. Во-первых, это возможно посредством импорта файла реестра SAM и SYSKEY .Предварительно эти файлы можно скопировать с машины, загрузившись при этом с диска (или флэшки), так как прав сделать это непосредственно из-под системы не будет. Этим способом обычно пользуются, если загрузить компьютер вообще невозможно. Вернёмся к SI. Так же возможен импорт локальных пользователей, и импорт файлов, полученных из других утилит восстановления и подбора паролей (например, из программы L0phtCrack). Возможен даже импорт хэшей из текстового файла. Итак, если мы загрузились с правами администратора, то просто выбираем пункт «импорт локальных пользователей, используя LSASS». После этого программа отобразит список учетных записей компьютера, LM-хэш, NT-хэш, LM-пароль, NT-пароль. Если какие-то из паролей пусты, утилита это определит. Теперь, перед тем как заняться подбором пароля, необходимо познакомиться с возможными способами реализации желаемого. Для этого откроем настройки SI.

Теперь видим, нам доступно:

Каждый из видов атаки имеет свои достоинства и недостатки, и используется в различных случаях. Если вы помните, хоть какие-то символы из вашего пароля (в том числе на каком месте они стояли) вам поможет атака по маске. Такой вид атаки значительно сократит время перебора.

Еще один вид подбора пароля, безусловно, удобный и отличительный – это атака по словарям. Вы забиваете в текстовый файл потенциальные пароли (которые, по вашему мнению, могут подойти) и используете его в качестве словаря для подбора кодового слова. С остальными режимами атак можно разобраться как интуитивно, так и заглянув на форум, посвященный этой программе.

Ну что ж, выбрав нужное имя учетной записи, настроив режим атаки, можно и приступить к восстановлению пароля. При этом, будет отображаться прогресс подбора, примерное количество времени до конца, количество обработанных паролей, скорость, измеряющаяся в единицах п/с (паролей в секунду).

Важной особенностью является то, что при необходимости, перебор можно приостановить, а при следующем запуске программы продолжить с прерванного места. Это очень удобно, ведь при атаке полным перебором может потребоваться большое количество времени. Это время можно сократить, используя бесподобную опцию, позволяющую производить подбор пароля при помощи нескольких компьютеров. Для этого нужно обратить внимание на опцию атаки распределенным образом.

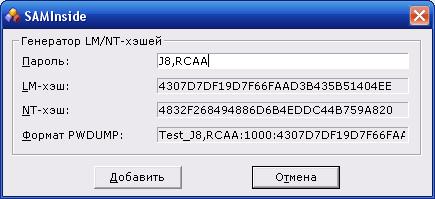

В SAM Inside доступен генератор хэшей, который можно использовать для сравнения хэшей потенциально верных паролей с хэшем, соответствующим паролю того или иного пользователя. Еще, доступно сохранение процесса в целом (экспорт пользователей в формате PWDUMP), если есть необходимость продолжить перебор на другой машине.

И, наверное, самое главное достоинство программы – это то, что она не требует установки. Во-первых, это просто удобно. Во-вторых, если на компьютере заблокирована единственная учетная запись администратора, то SI можно запустить, загрузившись с диска. Ну что ж, теперь можно быть спокойным, ведь даже забытый пароль можно будет восстановить без особых хлопот.

Есть вопросы по программе?Добро пожаловать в наш Форум.

Ищете что-то конкретное?